در دنیای بلاک چین و ارزهای دیجیتال، در عین حال که صحبت از امنیت و غیرمتمرکز بودن این تکنولوژی است، اما دائما شاهد ظهور انواع و اقسام حملاتی هستیم که سعی دارند به این شبکه ضربه بزنند و به جیب حمله کنندگان سود وارد کنند. از حمله ۵۱ درصد گرفته تا حمله سیبیل، هکرها و کلاهبردارها هر روز روشهای جدیدی را برای دور زدن امنیت بلاک چین انجام میدهند. یکی از این حملات، حمله Eclipse نام دارد که میتوان به آن حمله گرفتگی، حمله کسوف، حمله خسوف یا حمله تحتالشعاع گفت.

در ادامه این مطلب از کوین نیک همراه ما باشید تا با این نوع از حمله به شبکه بلاک چین و بیت کوین بیشتر آشنا شویم.

حمله خسوف یا حمله Eclipse چیست؟

یک حمله Eclipse به طور نسبی یک حمله ساده است که در آن یک فرد مخرب، خود را در بین گرههای یک شبکه مستقر میکند تا باعث دخالت در کار آنها شود. همانطور که از نام آن مشخص است، این حمله سعی دارد تا با قرار گیری در جای مناسب، باعث تیره کردن یا گرفتگی دید یک مشترک در شبکه همتا به همتا شود تا بتواند یک قطعی کلی به وجود بیاورد یا شبکه را آماده یک حمله پیچیدهتر کند.

این مطلب راهم مطالعه کنید: امنیت بلاک چین چگونه تامین میشود؟

از نظر سطحی، حمله کسوف ممکن است به ظاهر شبیه به حمله سیبیل (Sybil Attack) باشد. در حمله سیبیل یک فرد مخرب با ایجاد چند صد حساب کاربری، گره و کامپیوتر، قصد نفوذ در شبکه بلاک چین دارد. در حالی که حمله Eclipse و حمله Sybil نقاط مشترکی با هم دارند (نفوذ فرد مخرب به شبکه با ایجاد همتاهای تقلبی)، اما هدف هر یک از این دو حمله متفاوت است. یک حمله خسوف، روی تنها یک گره نشانهگیری میکند اما در حمله سیبیل، شاهد هدف قرار دادن بخش بزرگتری از شبکه هستیم.

حمله کسوف یا حمله Eclipse چطور کار میکند؟

همانطور که میدانید، ماینرهای بیت کوین به منظور استخراج و ایجاد بلوکها، نیاز به ابزار تخصصی دارند، اما آن دست از گرههای غیر ماینینگ، به راحتی وظیفه خود را روی یک کامپیوتر خیلی ساده هم میتوانند انجام دهند. این که هر شخصی بتواند روی ضعیفترین کامپیوتر ممکن هم در فضای بلاک چین فعالیت داشته باشد، به غیرمتمرکز بودن بیت کوین کمک شایانی کرده است. این شبکه هر بار که یک همتای تازه وارد آن شود، به سرعت همگامسازی دیتابیس تراکنشهای خود را با اون انجام میدهد تا او را با شبکه خود همراه کند.

اما یکی از فاکتورهای محدود کننده بسیاری از گرهها، پنهای باند است. با وجود این که تعداد عظیمی از دستگاهها، نرم افزار مرتبط با شبکه را اجرا میکنند، اما به دلیل محدودیتهای موجود در نرم افزار بیت کوین (که فقط اجازه نهایت ۱۲۵ اتصال را میدهد) متوسط تعداد زیادی از این دستگاهها قادر به ارتباط مستقیم نیستند.

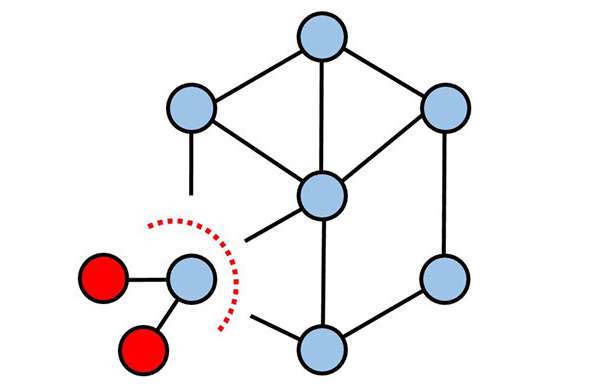

در یک حمله کسوف، فرد مخرب مطمئن خواهد شد که تمامی اتصالات گرههای مورد هدف در یک شبکه، از نوع گرههایی باشند که بتوانند آن را کنترل کنند. این فرد مخرب در ابتدا با آدرس IP خود به هدف مورد نظر حمله میکند که باعث میشود تا فرد مورد نظر نرمافزار خود را راهاندازی مجدد کند. حال این راهاندازی مجدد ممکن است با زور انجام شود (برای مثال با یک حمله DDoS به فرد مورد نظر) یا شخص خلافکار به راحتی منتظر میماند تا این راهاندازیم مجدد در هر زمانی رخ دهد.

زمانی که این اتفاق افتاد، قربانی که اصلا از وجود این حمله خبردار نیست، دیگر دید خود را به شبکه از دست میدهد و این فرد حمله کننده است که بهجای او اطلاعات را دریافت میکند. برای این که قربانی متوجه حمله نشود، فرد مخرب اطلاعات نادرست و تقلبی را برای او ارسال میکند.

حمله Eclipse

هدف از حمله Eclips چیست؟

شاید با خود بگویید چرا باید یک فرد دست به چنین کاری بزند؟ زمانی که فرد مخرب سعی دارد منابع خود را از این طریق و با قرار گرفتن در جای یک گره دیگر، منابع خود را گسترش دهد، قطعا انگیزهای برای این کار دارد. در ادامه با برخی از این انگیزهها آشنا میشویم:

هزینههای دوگانه تایید نشده

در طرح هزینههای دوگانه تایید نشده یا Zero Confirmation Double Spends، اگر یک شخص تراکنشی را بدون تایید قبول کند، آنها در ریسک هزینههای دوگانه یا دوبار خرج قرار میگیرند. در این شرایط، تراکنش ممکن است پخش شده باشد، اما تا زمانی که آن درون یک بلوک باشد، فرد ارسال کننده به راحتی میتواند یک تراکنش دیگر با همان هزینه را در جای دیگر هم ایجاد کند. اگر تراکنش جدید، هزینه بیشتری داشته باشد، یک ماینر قبل از اینکه تراکنش اولی را تایید کند، تراکنش دومی که هزینه بیشتری دارد را تایید میکند و با این کار تراکنش اول باطل میشود.

این مطلب راهم مطالعه کنید: آیا هک بلاک چین امکان پذیر است؟ آشنایی با ۴ روش هک بلاک چین

برخی از کسب و کارها و اشخاص، این تراکنشهای تایید نشده را قبول میکند. یک بازرگان با نام علی را در نظر بگیرید که ماشینهای گران قیمتی را میفروشد. علی کاملا بیخبر است که فرد دیگری به نام زهرا، با استفاده از حمله Eclips، روی گره او قرار گرفته است. وقتی زهرا یک سفارش برای یک ماشین گرانقیمت قرار دهد، علی به هیچ چیزی مشکوک نمیشود. زهرا یک تراکنش ساخته است که علی آن را در شبکه قرار میدهد. حال علی شاد و خوشحال در این خیال است که تراکنش و پرداخت او به زودی به حسابش واریز میشود، بنابراین کلید ماشین را زهرا میدهد و زهرا هم ماشین را میبرد و دیگر خبری از او نمیشود. اما پولی به حساب علی واریز میشود؟ هرگز!

با استفاده از حمله خسوف، اصلا تراکنشی در شبکه قرار نگرفته است، بلکه این اطلاعات غلطی بود که زهرا برای علی ارسال کرده بود. علی صرفا فقط به شبکهای تقلبی نگاه میکرده که اصلا متوجه آن نشده بود. زهرا با این کار تراکنشی تقلبی ایجاد کرد و در عوض، پول اصلی خود را در جای دیگر خرج کرد یا به آدرس خودش باز پس فرستاد. اگر حتی در نهایت علی تراکنش اصلی را هم ببیند، اما هیچگاه این تراکنش برای او تایید نخواهد شد، چرا که این تراکنش اصلا شامل پول نیست و قبلا خرج شده است.

هزینههای دوگانه چندبار تایید شده

طرح هزینههای دوگانه چند بار تایید شده یا N-Confirmation Double Spends، شبیه به طرح Zero Confirmation است، اما در آن آمادهسازی بیشتری انجام میگیرد. بسیاری از کسب و کارها ترجیح میدهند تا قبل از انجام یک پرداخت معتبر، منتظر تعداد مشخصی از تاییدیهها شوند. برای دور زدن این مسئله، یک فرد مخرب باید با استفاده از حمله خسوف، حالا باید هم در جایگاه ماینر و هم در جایگاه بازرگان قرار بگیرد. زمانی که حلمه کننده شرایط را از سوی بازرگان آماده کرد، تراکنش را برای میانری که با استفاده از حمله کسوف در جایگاه او قرار گرفته بود، ارسال میکند. این تراکنش تایید شده است و شامل بلاک چین میشود، اما این بلاک چین، زنجیری نیست که بخش بزرگی از شبکه آن را مشاهده میکند، چرا که حمله کننده پیش از این ماینر را به کلی از این شبکه خارج کرده است.

پس از این کار، حمله کننده، این نسخه از بلاک چین را به بازرگان ارسال میکند و با این کار بازرگان بر این باور میشود که پرداخت او انجام شده و به همین دلیل چیزی که فروخته است را برای مشتری (حمله کننده) ارسال میکنند. اما نه ماینر هزینهای دریافت میکند و نه بازرگان به پول خود میرسد.

تضعیف ماینرهای رقیب

یک گره خسوف شده، همیشه به کار خود ادامه میدهد، بدون آنکه متوجه شود از شبکه جدا شده است. ماینری که تحت این حمله قرار گرفته است، در چارچوب قوانین پروتکل شبکه بلاک چین، به استخراج خود میپردازد، اما بلوکهایی که توسط او اضافه میشوند، دور انداخته خواهند شد.

از نظر تئوری، یک حمله بزرگ خسوف میتواند برای آمادهسازی و تسهیل یک حمله ۵۱ درصد انجام شود. حمله ۵۱ درصد، نیاز به هزینه بسیار بالایی دارد و قدرت هشینگ فراطبیعی نیاز دارد که حتی برای حلمه کنندگان ثروتمند هم غیر قابل تحمل است. برای مثال ۸۰ قدرت هشینگ در ثانیه، یک فرد حمله کننده نیاز به ۴۰ هشینگ در ثانیه نیاز دارد تا بتواند حمله را با موفقیت انجام دهد.

در یک سناریو فرضی، در حالی که این قدرت هش بین ۱۰ عضو یک شبکه تقسیم شده است و هر کدام ۸ قدرت هش بر ثانیه را بر عهده دارند، فرد حمله کننده به شکل قابل توجهای میتواند نیاز قدرت هش خود را با قطع کردن دسترسی نیمی از این مشترکین قطع کند. اگر این فرد بتواند با استفاده از حمله Eclipse تقریبا ۵ نفر از آنها را قربانی کند، ۴۰ قدرت هش از این شبکه قطع میشود و حالا فرد حمله کننده تنها نیاز به ۲۰ قدرت هش بر ثانیه دارد تا حمله ۵۱ درصد را انجام دهد.

گره خسوف شده

نتیجه گیری

حملات Eclipse، به موفقیت خود در سطح شبکههای همتا به همتا ادامه میدهند. این نوع از حملات زمانی که به عنوان یک حمله مستقل انجام شوند، کاملا میتوانند آزار دهنده و مزاحم باشند. اما تاثیر واقعی آنها زمانی مشخص میشود که از این نوع حمله، برای پایهگذاری دیگر حملات انجام شود یا باعث شود که یک حمله کننده نسبت به دیگر رقبا، جایگاه بهتری برای خود بهدست بیاورد.

اما به طور کلی، هنوز شاهد تبعات سنگین و جدی از سوی حمله Eclipse نبودهایم، اما به هر حال این طرح، حملهای است که میتواند به شبکه ضربه وارد کند. با این حال همانند بسیاری از دیگر انواع حملات به بیت کون و دیگر ارزهای دیجیتال، بزرگترین راه مقابله با حمله خسوف این است که از نظر اقتصادی کاری انجام شود که انجام هر گونه حمله توسط یک فرد مخرب، صرف اقتصادی نداشته باشد.